我们现在将讨论威胁建模和风险评估。现在您应该对漏洞、威胁、对手、后果以及由此产生的风险有所了解。此外,我们还将了解安全是如何通过流程、行动和技术来保护您的资产、隐私和匿名性的。

现在,我们将更深入地探讨如何应用我们所学到的一些知识。首先,非常重要的一点是,您永远不可能拥有 100% 的安全,就像您永远不可能拥有零风险一样。因此,您永远无法完全保护您的资产,保持完美的隐私或完全匿名。

如果你见过有人宣传100%安全,赶紧躲开。他们根本就不知道自己在说什么。除非你停止从事某项活动,否则风险永远存在。

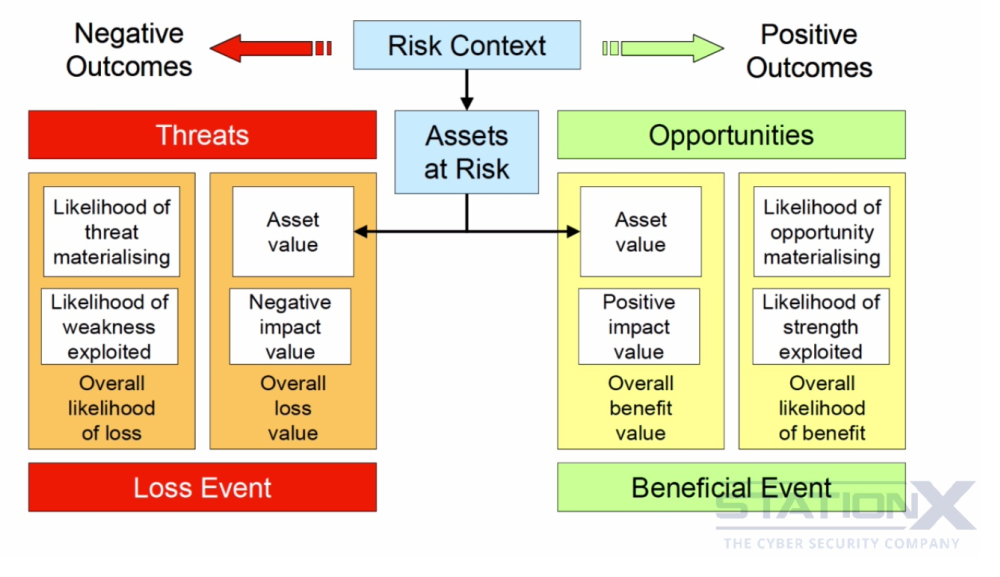

生活中有风险,上网也有风险。我们为了互联网带来的巨大机遇和好处而承担这些风险。为了利用互联网的机会,我们必须接受一定程度的风险。

你需要根据自身情况,自行决定对风险的承受能力。你对风险的承受能力越低,也就是说,如果失去安全、隐私或匿名性的后果很严重,那么你需要的安全控制就越多,你需要的安全控制就越先进,而且通常对可用性的限制也越大。你对风险

的承受能力越高,也就是说后果可能越低,你需要的安全控制就越少。

所以,安全是一种平衡,是可用性和安全性、风险和机遇之间的平衡。而安全性往往会妨碍易用性。这就是为什么我们必须选择适合用途且符合我们风险承受能力的安全控制措施。

本课程以及“了解自己”和“了解敌人”部分将为您提供互联网上可能面临的威胁和漏洞的背景信息,以便您根据自身对安全、隐私、匿名性以及风险承受能力的需求做出明智的选择。

因此,等我们学习完这些部分后,您将开始更多地了解存在的威胁和对手,以及您可能从未了解过的事情。

现在还有一点非常重要,您应该采取基于风险的安全方法。我们知道我们不可能拥有 100% 的安全性,因此您需要采取基于风险的方法来应用适当的安全级别以降低风险,而不会使其负担过重以至于系统无法使用。

但只有您才能选择需要多大程度的安全措施来保护您的资产。

为了采取基于风险的安全方法,您应该在选择安全控制措施时进行基本的威胁建模和风险评估。现在我将通过一个例子来说明如何做到这一点。

风险等于漏洞乘以威胁,然后是各项后果。现在让我们开始一个评估流程。

首先,我们从资产开始。根据之前的视频,你应该已经有一个清单,或者说一个粗略的清单,或者说对你的资产有一个大致的了解。你应该对你关心和想要保护的东西有一个大致的概念。漏洞、威胁和对手。

你可能对你的威胁和对手有一些了解,这可能是你选择参加这门课程的原因之一。或者你可能完全不清楚,或者处于两者之间。

在“了解你的敌人”部分,我们涵盖了许多漏洞、威胁和对手。当你学习这部分内容时,请确定哪些适用于你,以便确定你的风险。确定资产被入侵和威胁成为现实的后果。

当涉及到你的资产时,请考虑它们是否丢失、被盗、被毁坏或被加密,以至于你无法使用它们,是否被放置在互联网上,是否落入你的对手、罪犯、黑客、政府或执法机构的手中。这会如何影响你的声誉、隐私和匿名性?失去隐私和匿名性会带来什么影响?你的对手可能会做什么?

如果威胁和对手难以察觉,那么就专注于后果,这是关键所在。如果你对威胁和对手的理解和概念不那么具体(实际上这种情况经常发生),那么专注于后果,以便确定你需要的风险和安全控制措施。你会更多地考虑后果和影响。

一旦你了解了你的资产、它们的威胁、漏洞、对手以及可用的安全控制措施(你可能不知道所有可用的安全控制措施,甚至不知道如何配置它们,这也是课程内容的一部分),并且你了解了威胁一旦发生可能造成的后果,你就能确定你认为自己面临的总体风险水平。

你可能已经确定了自己执行的特定风险行为、威胁、对手和漏洞,这些都需要最强大的安全控制措施和最密切的关注。

让我给你举个例子,当你学习了足够的课程,能够开始进行威胁建模和风险评估后,你可能会得出这样的结论。

也许你担心你的笔记本电脑被盗,对手可能是小偷,漏洞是笔记本电脑上的数据以明文形式存在,其后果是声誉受损,甚至可能是身份盗窃。

根据你对风险的承受能力,你会选择能够降低风险的安全控制措施。你应该首先将安全控制措施应用于风险最大的部分。

选择 > 实施 > 评估 > 监测

整个课程由一系列关于安全控制措施的课程组成,涵盖如何应用它们、为何应用它们、它们的优势和劣势等等。

在学习课程的过程中,你将选择、实施、评估和监控我们讲解的安全控制措施。在选择方面,选择能够最大程度降低风险的安全控制措施。

例如,对于我们刚才提到的被盗笔记本电脑,你可以选择使用锁的全盘加密、加密的启动扇区以及预启动身份验证作为缓解威胁的安全控制措施。

然后实施这些控制措施。安装锁、全盘加密并进行配置。然后评估你所选控制措施的有效性。

检查全盘加密是否有效,数据是否确实加密。然后监控安全控制措施的有效性。例如,检查安全更新,以及锁中的漏洞等等。

如果发现漏洞,则需要再次回到选择阶段。这就是威胁建模和风险评估。

完成本课程的部分内容后,您应该能够更加自信地评估威胁和对手,了解自身可能存在的漏洞。然后,您将能够了解如何应用安全控制措施来保护您所珍视的事物,例如隐私或匿名性,或者您的文件或电子邮件。

所以我希望这有助于确保您选择正确的安全控制,为您提供最大的利益来保护您的资产。